La topología de red es la disposición física en la que se conecta una red de ordenadores. Si una red tiene diversas topologías se la llama mixta.

2. - Topologías más comunes

2.1 - Red en anillo

Topología de red en la que las estaciones se conectan formando un anillo. Cada estación está conectada a la siguiente y la última está conectada a la primera. Cada estación tiene un receptor y un transmisor que hace la función de repetidor, pasando la señal a la siguiente estación del anillo.

En este tipo de red la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evita perdida de información debido a colisiones.

Cabe mencionar que si algún nodo de la red se cae (termino informático para decir que esta en mal funcionamiento o no funciona para nada) la comunicación en todo el anillo se pierde.

2.2 - Red en árbol

Topología de red en la que los nodos están colocados en forma de árbol. Desde una visión topológica, la conexión en árbol es parecida a una serie de redes en estrella interconectadas.

Es una variación de la red en bus, la falla de un nodo no implica interrupción en las comunicaciones. Se comparte el mismo canal de comunicaciones.

Cuenta con un cable principal (backbone) al que hay conectadas redes individuales en bus.

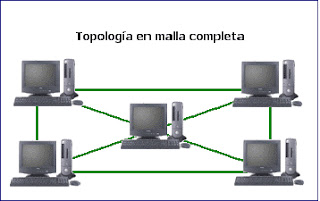

2.3 - Red en malla

La Red en malla es una topología de red en la que cada nodo está conectado a uno o más de los otros nodos. De esta manera es posible llevar los mensajes de un nodo a otro por diferentes caminos.

Si la red de malla está completamente conectada no puede existir absolutamente ninguna interrupción en las comunicaciones. Cada servidor tiene sus propias conexiones con todos los demás servidores.

2.4 - Red en bus

Topología de red en la que todas las estaciones están conectadas a un único canal de comunicaciones por medio de unidades interfaz y derivadores. Las estaciones utilizan este canal para comunicarse con el resto.

La topología de bus tiene todos sus nodos conectados directamente a un enlace y no tiene ninguna otra conexión entre nodos. Físicamente cada host está conectado a un cable común, por lo que se pueden comunicar directamente, aunque la ruptura del cable hace que los hosts queden desconectados.

La topología de bus permite que todos los dispositivos de la red puedan ver todas las señales de todos los demás dispositivos, lo que puede ser ventajoso si desea que todos los dispositivos obtengan esta información. Sin embargo, puede representar una desventaja, ya que es común que se produzcan problemas de tráfico y colisiones, que se pueden paliar segmentando la red en varias partes. Es la topología más común en pequeñas LAN, con hub o switch final en uno de los extremos.

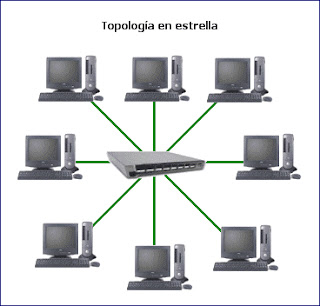

2.5 - Red en estrella

Red en la cual las estaciones están conectadas directamente al servidor u ordenador y todas las comunicaciones se han de hacer necesariamente a través de él. Todas las estaciones están conectadas por separado a un centro de comunicaciones, concentrador o nodo central, pero no están conectadas entre sí. Esta red crea una mayor facilidad de supervisión y control de información ya que para pasar los mensajes deben pasar por el hub o concentrador, el cual gestiona la redistribución de la información a los demás nodos. La fiabilidad de este tipo de red es que el malfuncionamiento de un ordenador no afecta en nada a la red entera, puesto que cada ordenar se conecta independientemente del hub, el costo del cableado puede llegar a ser muy alto. Su punto débil consta en el hub ya que es el que sostiene la red en uno.

2.6 - Red Inalámbrica Wi-Fi

Wi-Fi es una marca de la Wi-Fi Alliance (anteriormente la Wireless Ethernet Compatibility Alliance), la organización comercial que prueba y certifica que los equipos cumplen los estándares IEEE 802.11x.

Las nuevas redes sin cables hacen posible que se pueda conectar a una red local cualquier dispositivo sin necesidad de instalación, lo que permite que nos podamos pasear libremente por la oficina con nuestro ordenador portátil conectado a la red o conectar sin cables cámaras de vigilancia en los lugares más inaccesibles. También se puede instalar en locales públicos y dar el servicio de acceso a Internet sin cables.

La norma IEEE 802.11b dio carácter universal a esta tecnología que permite la conexión de cualquier equipo informático a una red de datos Ethernet sin necesidad de cableado, que actualmente se puede integrar también con los equipos de acceso ADSL para Internet.

Seguridad

Uno de los problemas más graves a los cuales se enfrenta actualmente la tecnología Wi-Fi es la seguridad. Un muy elevado porcentaje de redes se han instalado por administradores de sistemas o de redes por su simplicidad de implementación, sin tener en consideración la seguridad y por tanto han convertido sus redes en redes abiertas, sin proteger el acceso a la información que por ellas circulan. Existen varias alternativas para garantizar la seguridad de estas redes, las más comunes son la utilización de protocolos de encriptación de datos como el WEP y el WPA, proporcionados por los propios dispositivos inalámbricos, o IPSEC (túneles IP) y 802.1x, proporcionados por o mediando otros dispositivos de la red de datos.

2.7 - Red celular

La topología celular está compuesta por áreas circulares o hexagonales, cada una de las cuales tiene un nodo individual en el centro.

La topología celular es un área geográfica dividida en regiones (celdas) para los fines de la tecnología inalámbrica. En esta tecnología no existen enlaces físicos; silo hay ondas electromagnéticas.

La ventaja obvia de una topología celular (inalámbrica) es que no existe ningún medio tangible aparte de la atmósfera terrestre o el del vacío del espacio exterior (y los satélites). Las desventajas son que las señales se encuentran presentes en cualquier lugar de la celda y, de ese modo, pueden sufrir disturbios y violaciones de seguridad.

Como norma, las topologías basadas en celdas se integran con otras topologías, ya sea que usen la atmósfera o los satélites.

Norma o estándar (IEEE 802.3) que determina la forma en que los puestos de la red envían y reciben datos sobre un medio físico compartido que se comporta como un bus lógico, independientemente de su configuración física. Originalmente fue diseñada para enviar datos a 10 Mbps, aunque posteriormente ha sido perfeccionada para trabajar a 100 Mbps, 1 Gbps o 10 Gbps y se habla de versiones futuras de 40 Gbps y 100 Gbps.

En sus versiones de hasta 1 Gbps utiliza el protocolo de acceso al medio CSMA/CD (Carrier Sense Multiple Access / Collision Detect - Acceso múltiple con detección de portadora y detección de colisiones). Actualmente Ethernet es el estándar más utilizado en redes locales/LANs.

Ethernet fue creado por Robert Metcalfe y otros en Xerox Parc, centro de investigación de Xerox para interconectar computadoras Alto. El diseño original funcionaba a 1 Mbps sobre cable coaxial grueso con conexiones vampiro (que "muerden" el cable). Para la norma de 10 Mbps se añadieron las conexiones en coaxial fino (10Base2, también de 50 ohmios, pero más flexible), con tramos conectados entre si mediante conectores BNC; par trenzado categoría 3 (10BaseT) con conectores RJ45, mediante el empleo de hubs y con una configuración física en estrella; e incluso una conexión de fibra óptica (10BaseF).

Los estándares sucesivos (100 Mbps o Fast Ethernet, Gigabit Ethernet, 10 Gigabit Ethernet) abandonaron los coaxiales dejando únicamente los cables de par trenzado sin apantallar (UTP - Unshielded Twisted Pair), de categorías 5 y superiores y la Fibra óptica.

3.1 - Hardware comúnmente utilizado en una red Ethernet

· NIC, o adaptador de red Ethernet: Permite el acceso de una computadora a una red. Cada adaptador posee una dirección MAC que la identifica en la red y es única. Una computadora conectada a una red se denomina nodo.

· Repetidor o repeater: Aumenta el alcance de una conexión física, disminuyendo la degradación de la señal eléctrica en el medio físico

· Concentrador o hub: Funciona como un repetidor, pero permite la interconexión de múltiples nodos, además cada mensaje que es enviado por un nodo, es repetido en cada boca el hub.

· Puente o bridge: Interconectan segmentos de red, haciendo el cambio de frames entre las redes de acuerdo con una tabla de direcciones que dice en que segmento está ubicada una dirección MAC.

· Conmutador o switch: Funciona como el bridge, pero permite la interconexión de múltiples segmentos de red, funciona en velocidades más rápidas y es más sofisticado. Los switches pueden tener otras funcionalidades, como redes virtuales y permiten su configuración a través de la propia red.

· Enrutador o router: Funciona en una capa de red más alta que los anteriores -- el nivel de red, como en el protocolo IP, por ejemplo -- haciendo el enrutamiento de paquetes entre las redes interconectadas. A través de tablas y algoritmos de enrutamiento, un enrutador decide el mejor camino que debe tomar un paquete para llegar a una determinada dirección de destino.

3.2 – Estándares utilizados en Ethernet

Los principales estándares utilizados en Ethernet son los siguientes:

10Base5

Conocido como Ethernet de cable grueso. 10 Mbps, de banda base. Puede ser identificado por su cable amarillo. Utiliza cable coaxial grueso; el 5 viene de la longitud máxima del segmento que son 500 m. El cable debe estar unido a tierra en un solo punto.

Cada estación está unida al cable mediante un tranceptor denominado MAU ("Medium Attachment Unit") y un cable de derivación. El conector usado en los adaptadores 10Base5 se denomina AUI ("Attachment Unit Interface"). Tiene un aspecto similar al de un puerto serie con 15 patillas (DB15).

Los transceptores no deben estar situados a menos de 8.2 piés (2.5 metros) entre sí, y el cable de derivación no debe exceder de 165 piés (50 metros). Si se utiliza un cable de derivación de alta flexibilidad esta longitud deben ser reducida a 41 piés (12.5 metros).

10Base2

Conocido como Ethernet de cable fino cuya designación comercial es RG-58. 10 Mbps, banda base; utiliza conectores BNC ("Bayonet Nut connector"). Su distancia máxima por segmento es de 606 pies (185 m), aunque pueden utilizarse repetidores para aumentar esta distancia siempre que los datos no pasen por más de dos repetidores antes de alcanzar su destino.

El número de DTEs en cada segmento no debe ser mayor de 30, y deben estar separados por un mínimo de 1.6 pies (0.5 metros).

Utiliza cable coaxial de 50 Ohm apantallado que debe estar terminado por adaptadores resistivos de 50 Ohmios y estar conectado a tierra en un punto. El cable no debe estar conectado consigo mismo formando un anillo, y debe estar conectado al DTE mediante un adaptador "T", sin que esté permitido añadir un prolongador a dicho adaptador ni conectar directamente con el DTE eliminando el adaptador "T". Su mejor atractivo es su precio, del orden del 15% del cable grueso.

10Base-T

En Septiembre de 1990, el IEEE aprobó un añadido a la especificación 802.3i, conocida generalmente como 10BaseT. Estas líneas son mucho más económicas que las anteriores de cable coaxial, pueden ser instaladas sobre los cableados telefónicos UTP ("Unshielded Twister Pairs") existentes [3], y utilizar los conectores telefónicos estándar RJ-45 (ISO 8877), lo que reduce enormemente el costo de instalación ( H12.4.2).

Estos cables se conectan a una serie de "hubs", también conocidos como repetidores multipuerto, que pueden estar conectados entre sí en cadena o formando una topología arborescente, pero el camino de la señal entre dos DTEs no debe incluir más de cinco segmentos, cuatro repetidores (incluyendo AUIs opcionales), dos tranceptores (MAUs) y dos AUIs.

10 Mbps, banda base, cable telefónico UTP de 2 pares de categoría 3, 4 o 5, con una impedancia característica de 100 +/-15 ohms a 10 Mhz [4]; no debe exceder de 328 pies (100 m).

Cuando una red contenga cinco segmentos y cuatro repetidores, el número de segmentos coaxiales no debe ser mayor que tres, el resto deben ser de enlace con DTEs (es lo que se conoce como regla 5-4-3). Dicho de otra forma: Entre cualquier par de estaciones no debe haber más de 5 segmentos, 4 repetidores y 3 conexiones hub-hub. Si se utilizan segmentos de fibra óptica, no deben exceder de 1640 pies (500 metros).

Cuando una red contenga cuatro segmentos y tres repetidores utilizando enlaces de fibra óptica, los segmentos no deben exceder de 3280 pies (1000 metros).

10Base-F

10 Mbps, banda base, cable de fibra óptica. Longitud máxima del segmento: 2000 metros.

100Base-T4

Fast Ethernet a 100 Mbps, banda base, que utiliza par trenzado de 4 pares de categoría 3, 4 o 5. Distancia máxima: 100 metros.

100Base-TX

Fast Ethernet a 100 Mbps, banda base, utiliza par trenzado de 2 pares de categoría 5. Distancia máxima: 100 metros.

100Base-FX

Fast Ethernet a 100 Mbps que utiliza fibra óptica. Longitud máxima del segmento: 2000 metros.

| Nota: Como puede verse, los distintos estándares Ethernet tienen una denominación que responde a la fórmula general xBaseZ. La designación Base se refiere a "Baseband modulation", que es el método de modulación empleado. El primer número X, indica la velocidad en Megabits por segundo sobre el canal (que es distinta de la velocidad disponible para datos, ya que junto a estos se incluyen los "envoltorios"). La última cifra (o letra) Z, señala la longitud máxima del cable en centenares de metros, o el tipo de tecnología. Por ejemplo, T significa "Twisted (pairs)", F "Fiber", etc. |

Los componentes básicos para poder montar una red local son:

4.1 - Servidor

Es una computadora utilizada para gestionar el sistema de archivos de la red, da servicio a las impresoras, controla las comunicaciones y realiza otras funciones. Puede ser dedicado o no dedicado.

El sistema operativo de la red está cargado en el disco fijo del servidor, junto con las herramientas de administración del sistema y las utilidades del usuario.

La tarea de un servidor dedicado es procesar las peticiones realizadas por la estación de trabajo. Estas peticiones pueden ser de acceso a disco, a colas de impresión o de comunicaciones con otros dispositivos. La recepción, gestión y realización de estas peticiones puede requerir un tiempo considerable, que se incrementa de forma paralela al número de estaciones de trabajo activas en la red. Como el servidor gestiona las peticiones de todas las estaciones de trabajo, su carga puede ser muy pesada.

Se puede entonces llegar a una congestión, el tráfico puede ser tan elevado que podría impedir la recepción de algunas peticiones enviadas.

Cuanto mayor es la red, resulta más importante tener un servidor con elevadas prestaciones. Se necesitan grandes cantidades de memoria RAM para optimizar los accesos a disco y mantener las colas de impresión. El rendimiento de un procesador es una combinación de varios factores, incluyendo el tipo de procesador, la velocidad, el factor de estados de espera, el tamaño del canal, el tamaño del bus, la memoria caché así como de otros factores.

4.2 - Estaciones de Trabajo

Se pueden conectar a través de la placa de conexión de red y el cableado correspondiente. Los terminales “tontos” utilizados con las grandes computadoras y mini computadoras son también utilizadas en las redes, y no poseen capacidad propia de procesamiento.

Sin embargo las estaciones de trabajo son, generalmente, sistemas inteligentes. Los terminales inteligentes son los que se encargan de sus propias tareas de procesamiento, así que cuanto mayor y más rápido sea el equipo, mejor.

Los terminales tontos en cambio, utilizan el espacio de almacenamiento así como los recursos disponibles en el servidor.

4.3 - Tarjetas de Conexión de Red (Interface Cards)

Permiten conectar el cableado entre servidores y estaciones de trabajo. En la actualidad existen numerosos tipos de placas que soportan distintos tipos de cables y topologías de red.

Las placas contienen los protocolos y órdenes necesarios para soportar el tipo de red al que está destinada. Muchas tienen memoria adicional para almacenar temporalmente los paquetes de datos enviados y recibidos, mejorando el rendimiento de la red.

La compatibilidad a nivel físico y lógico se convierte en una cuestión relevante cuando se considera el uso de cualquier placa de red. Hay que asegurarse que la placa pueda funcionar en la estación deseada, y de que existen programas controladores que permitan al sistema operativo enlazarlo con sus protocolos y características a nivel físico.

4.4 - Cableado

Una vez que tenemos las estaciones de trabajo, el servidor y las placas de red, requerimos interconectar todo el conjunto. El tipo de cable utilizado depende de muchos factores, que se mencionarán a continuación:

Los tipos de cableado de red más populares son: par trenzado, cable coaxial y fibra óptica.

Además se pueden realizar conexiones a través de radio o microondas.

Cada tipo de cable o método tiene sus ventajas. y desventajas. Algunos son propensos a interferencias, mientras otros no pueden usarse por razones de seguridad.

La velocidad y longitud del tendido son otros factores a tener en cuenta el tipo de cable a utilizar.

Par Trenzado: Consiste en dos hilos de cobre trenzado, aislados de forma independiente y trenzados entre sí. El par está cubierto por una capa aislante externa. Entre sus principales ventajas tenemos:

- Es una tecnología bien estudiada

- No requiere una habilidad especial para instalación

- La instalación es rápida y fácil

- La emisión de señales al exterior es mínima.

- Ofrece alguna inmunidad frente a interferencias, modulación cruzada y corrosión.

Cable Coaxial: Se compone de un hilo conductor de cobre envuelto por una malla trenzada plana que hace las funciones de tierra. Entre el hilo conductor y la malla hay una capa gruesa de material aislante, y todo el conjunto está protegido por una cobertura externa.

El cable está disponible en dos espesores: grueso y fino.

El cable grueso soporta largas distancias, pero es más caro. El cable fino puede ser más práctico para conectar puntos cercanos.

El cable coaxial ofrece las siguientes ventajas:

- Soporta comunicaciones en banda ancha y en banda base.

- Es útil para varias señales, incluyendo voz, video y datos.

- Es una tecnología bien estudiada.

Conexión fibra óptica: Esta conexión es cara, pero permite transmitir la información a gran velocidad e impide la intervención de las líneas. Como la señal es transmitida a través de luz, existen muy pocas posibilidades de interferencias eléctricas o emisión de señal. El cable consta de dos núcleos ópticos, uno interno y otro externo, que refractan la luz de forma distinta. La fibra está encapsulada en un cable protector.

Ofrece las siguientes ventajas:

- Alta velocidad de transmisión

- No emite señales eléctricas o magnéticas, lo cual redunda en la seguridad

- Inmunidad frente a interferencias y modulación cruzada.

- Mayor economía que el cable coaxial en algunas instalaciones.

- Soporta mayores distancias